Avec Windows 8, Microsoft souhaite élargir son marché en ce

concentrant sur la mobilité, aussi bien sur les Windows Mobiles avec Windows

Intune et Système center qu’avec les tablettes Surface RT, ils souhaitent

également offrir de la mobilité aux postes de travail, comme dans une

architecture VDI.

Dans une démarche de nomadisme et de mobilité, Microsoft à

mis au point Windows To Go, il s’agit d’un système qui va permettre aux

employés de transporter de manière sécurisée leur poste de travail Windows 8

n’import ou dans le monde.

La logique est simple, c’est la même technique pour le live CD, sauf que dans ce cas, c’est un

Windows 8 Entreprise qui sera bootbale à partire d’une clé USB ou un disque dur

externe.

Certaine fonctionnalités du système chargé dans la clé ou le

disque externe ont été supprimées dans le but d’assurer une certaine cohérence

avec un périphérique amovible qui charge Windows 8.

Lorsqu’on est avec Windows To Go, les disques durs de la

machine physique ne sont pas reconnus et ceci est dans le but de sécuriser les

données, on pourra écrire que dans le

disque local en l’occurrence ici la Clé USB.

Pour profiter de Windows To Go, il y’a plusieurs critères à

respecter notamment au niveau des clés USB :

- ·

Avoir

un système Windows 8 version entreprise

- ·

Avoir

une clé USB 3.0 d’une taille de 32 Giga minimum

- ·

Avoir

une clé certifiée par Microsoft et Windows 8 pour la fonctionnalité Windows To

go

- ·

La

clé USB doit être reconnue comme un disque fixe et non comme un disque amovible

- ·

Avoir

un fichier ISO de Windows 8 Entreprise

On peut bien entendu faire des essais avec un Disque dur externe (2.0)

Pour

commencer la mise en place de Windows To Go, il faut monter l’ISO de Windows 8

entreprise afin que le système puisse y accéder.

Clique droit

sur l’ISO en question et « Monter ».

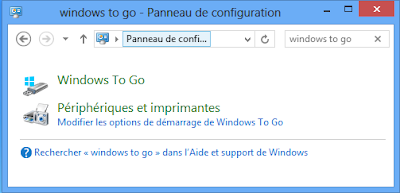

Une fois

l’ISO monté dans le système, Insérez la Clé et lancez l’assistant Windows To

Go en vous rendant dans le panneau de configuration et en tapant

« Windows To Go dans la zone de recherche » :

Si l’option

Windows To Go n’est pas visible, c’est que vous n’avez pas une version

Entreprise.

Pour

continuer, Cliquez sur Windows To Go afin de lancer l’assistant :

L’assistant

montre le périphérique qui va accueillir l’image de Windows 8, cela veut dire

aussi que votre clé est compatible avec Windows To Go, et cliquez sur suivant.

La fenêtre

suivante, va vous permettre de sélectionner l’image Windows 8 à installer sur

la clé USB ; l’image sera déjà sélectionnée automatiquement si vous avez monté

l’ISO comme je l’ai précisé ci-dessus.

Cliquez sur suivant, et vous verrez la partie

sécurité qui va vous permettre de chiffrer votre clé USB avec bitlocker. (Vous remarquez que cette manipulation est

optionnelle).

Attention : Lorsque qu’on crypte la clé USB avec

Bitlocker, il faudra saisir un mot de passe afin de protéger la clé, sachez que

quand vous allez démarrer avec la clé, il faudra saisir ce mots de passe.

Comme la

saisie de mots de passe se fait avant le chargement de Windows, la saisie sera

en QWERTY.

Vous faites

suivant ou « passer »si vous décidez de ne pas chiffrer votre clé

avec BitLocker.

On arrive au

dernier assistant, qui vous récapitule les actions effectuées, vous n’avez plus

qu’a cliquer sur « créer »

Vous verrez

une barre de chargement qui vous préviendra lorsque windows To Go aura chargé le

système dans la clé USB.

Une fois

terminée, vous verrez une fenêtre qui va vous proposer deux options :

Ceci est

dans le but d’exploiter votre environnement de travail sur la clé USB.

Afin

d’utiliser votre « système portable »

via Windows To Go, il faut :

- ·

Une

station de travail qui puisse démarrer sur un périphérique USB

Toute les stations de travail le font

aujourd’hui, c’est pour ça que Microsoft à souhaité se pencher sur la mobilité

de poste de travail au travers d’une simple clé USB.

On imagine que vous êtes en

déplacement chez un client, et plutôt que de vous munir de votre ordinateur

portable, vous ramenez juste votre clé USB, vous la connectez à une station de

travail chez le client, vous redémarrez la station, et l’ordinateur en question, va démarrer sur la

clé USB en bootant sur votre système d’exploitation Windows 8 Entreprise.