Nous allons continuer notre série d'articles autour d'Azure AD / Office365 et l’extension d'un annuaire Active Directory vers Azure AD.

Nous avons vu dans une première partie la présentation d'Azure AD, ensuite dans la deuxième partie, l'étude qui prépare à l’extension de son AD vers Azure AD et en troisième partie la présentation et l'installation d'ADFS.

Voici les trois premières parties :

Introduction

Lors de la partie 3 nous avons vu l'installation d'ADFS, nous allons voici ici l'installation du WAP (Web application Proxy) afin de permettre aux utilisateurs qui sont à l’extérieur du réseau de l'entreprise de se connecter au services Office 365 avec leur compte AD de manière sécurisée ( qui est bien entendu synchronisé avec sut Azure AD).

Présentation du design

Le design que je vous propose contient les éléments suivants:

- Un serveur ADFS

- 3 contrôleurs de domaine Active directory

- Un Serveur WAP Proxy (placé en DMZ)

Nous allons donc installer le composant WAP afin de compléter notre architecture ADFS et la préparer pour fédérer notre domaine interne. Ceci est pour s’authentifier auprès d'office 365 avec ADFS en utilisant bien entendu notre identité synchronisée dans Azure AD Avec AAD connect.

Avant de commencer, il faut savoir que le WAP est un serveur à part qui se place dans une DMZ et en aucun cas dans le LAN avec l'ADFS interne, de plus ce serveur doit être en Workgroup et non joint au domaine.

Une fois placé en DMZ, il suffit d'ouvrir le flux HTTPs - 443 avec les protocoles de transport TCP/UDP entre ce WAP et le serveur ADFS interne.

Sur le Firewall externe qui gère la DMZ, il faut ouvrir le port HTTPs - 443 avec les protocoles de transport TCP/UDP et rediriger votre 'ip public vers le serveur WAP en 443.

Si vous avez des doutes sur les flux à ouvrir dans une architecture ADFS, merci de consulter la partie 3, dans cette partie j'aborde la partie flux firewall. ==> https://seyfallah-it.blogspot.fr/2018/03/azure-ad-la-federation-didentite-avec.html

Mon infrastructure est sur Azure, afin de pouvoir gérer les flux firewall et placer mes serveurs sur plusieurs Zones (DMZ et LAN) j'ai eu recours aux NSG (Network Security Group) et aux subnets via mon virtual Network dans Azure.

LAN : 192.168.1.0 /24

DMZ: 192.168.2.0/24

Voici la règle FW au niveau du NSG entre le WAP (DMZ) et l'ADFS Interne (LAN), au niveau de la première ligne avec la priorty 100, celle ci autorise le flux 443 en entré depuis la zone DMZ.

et voici la règle au niveau de la DMZ, qui autorise le flux 443 sur le serveur WAP :

Une fois ces prérequis finalisé, il est recommandé de tester les flux avec un portqry ou telnet afin de s'assurer que tous les flux sont ouvert.

Ps : oubliez pas d'installer le certificat SSL sur le serveur WAP comme effectuée sur le serveur ADFS interne lors de la précédente étape.

Installation du WAP :

Nous allons commencer l'installation du Web Application Proxy.

Cliquez ensuite sur suivant,:

Cliquez ensuite sur suivant:

Ensuite choisir son serveur WAP et cliquer sur Suivant.

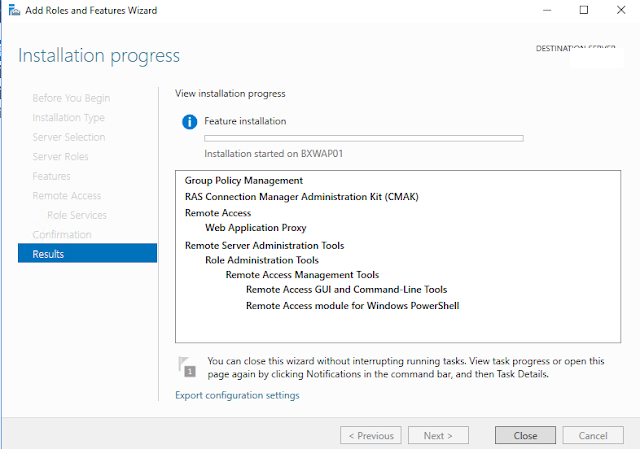

Ici, il suffit de cocher le rôle "Remote Access" comme ceci :

Rien à installer au niveau des

fonctionnalité, cliquez sur suivant :

Introduction

au rôle Access à distance, cliquez sur suivant :

Cliquez ensuite sur Add Features afin d'ajouter la feature qui nous intéresse dans ce cas :

Ici, il faut choisir pour notre

besoin le Web application Proxy:

Cliquez sur Install:

Configuration du WAP :

Une fois que le rôle Remote Access est installé avec la fonctionnalité WAP, nous allons procéder à la configuration de ce dernier.

Après le reboot du serveur, allez sur le sevrer manager et cliquez sur le beau triangle jaune ! cliquez ensuite sur "Open The Web Application Proxy Wizard "

L’assistant de configuration du

WAP s’ouvre comme ceci , cliquez ensuite sur suivant :

Veuillez

ajouter le nom du service ADFS comme ceci : adfs.nom de domain publique et entrer des informations d’authentification afin

que le WAP puisse se connecter au serveur ADFS en interne ( Racine)

il faut également saisir un compte de service qui doit être membre du groupe administrateur local

du serveur ADFS Racine , une fois ces informations saisies, vous pouvez cliquer

sur suivant :

Ici

il faudra saisir le certificat SSL, nous allons utiliser le même certificat SSL

que sur le serveur ADFS interne ( Racine) , cliquez sur suivant :

Voici une confirmation de vos

actions, un script PowerShell est généré de manière automatique qui vous aidera

à automatiser vos déploiements WAP dans le future.

Cliquer sur Configure afin de

commencer la configuration :

Si tous ce passe bien, vous

devez voir ceci : cliquer ensuite sur Close.

Publication du service ADFS

Une

fois le WAP configuré, nous pouvons publier le service Web en tant

qu’application sur l’extérieur de manière sécurisée vu que ce dernier est dans

une DMZ.

Il faut ouvrir la console de management de l’accès distant et cliquer sur Publier comme ceci :

L’assistant de publication

d’application s’ouvre, cliquez sur suivant :

Choisir la méthode

d’authentification ( Pass-Through)

comme ceci :

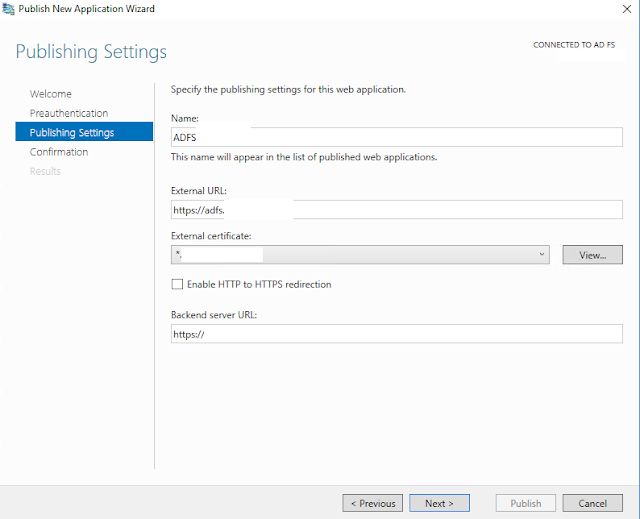

Au niveau des paramètres de

publication, il faut renseigner l’URL de votre service ADFS comme ceci (

externe et interne sont les mêmes URLs) choisir le certificat SSL et cliquez sur suivant:

Si tout se passe bien, vous

devrez avoir ceci , cliquez sur Close:

Vérification de la web application publiée (ADFS) comme ceci :

Test du WAP Server

Afin

de tester votre WAP, tout d’abord depuis ce dernier, ouvrez un internet

explorer et allez sur l’URL suivant :

-

https://adfs.domain.com/adfs/ls/idpinitiatedsignon

Il

est possible de tester de se connecter avec un utilisateur du domaine, une fois

connecté vous devez avoir ceci :

Ä

ce stade le WAP est opérationnel. Et le service ADFS est publié de manière

sécurisée.

Ce test peut être fait depuis

l’extérieur afin de valider la redirection du flux 443 de votre ip publique vers l’ip interne du Wap proxy.

Conclusion

Nous arrivons à la fin de cet article, nous avons installé et configuré le WAP et nous avons publié notre ADFS comme une application de manière sécurisée sur le Net.

Nous allons voir la prochaine étape (Partie 5) qui va consister à synchroniser les utilisateurs de notre Ad local vers Azure Ad tout en utilisant la méthode de Sign In " ADFS " en créant un trus Office 365 dans notre ADFS.

Je vous dis à la prochaine :) stay Connected !

Cdt,

ST

Microsoft MVP